IAM Identity Center で作業用のユーザーを管理する

IAM Identity Center を利用するとローカル環境に AWS_ACCESS_KEY_ID や AWS_SECRET_ACCESS_KEY を保管する必要がないためセキュアになります。

組織で利用する場合は IAM Identity Center を利用しているケースも多いと思いますが、個人で作成した AWS アカウントも IAM Identity Center で管理することをお勧めします。

1. IAM Identity Center を有効にする

1.1. IAM Identity Center を開く

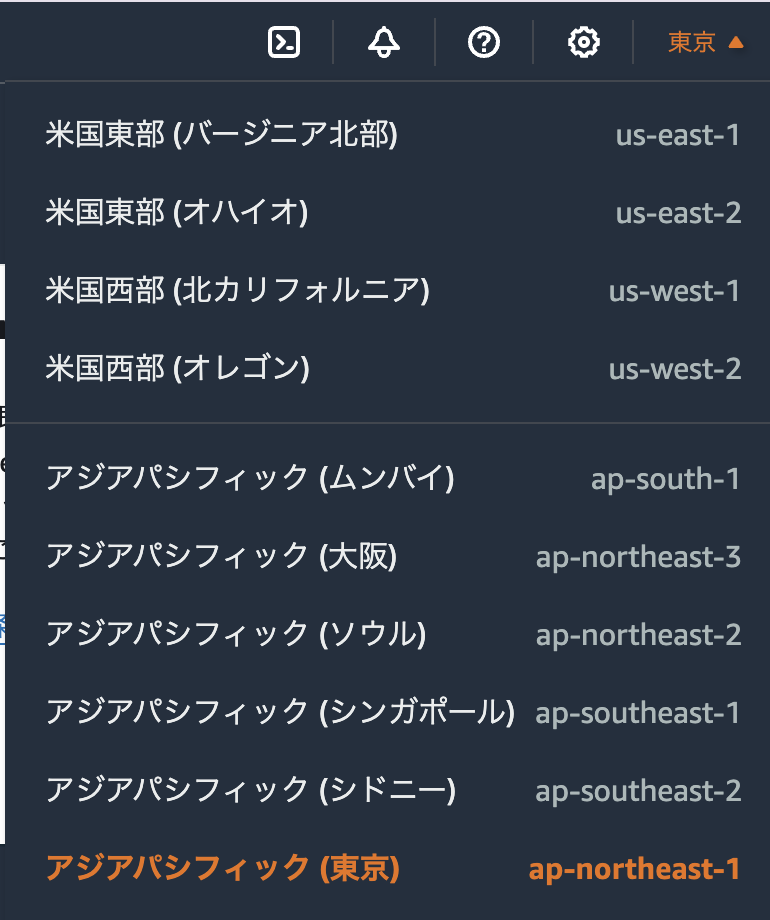

ルートユーザー、もしくは「AdministratorAccess」相当の権限を持ったユーザーでログインして、「IAM Identity Center」を開きます。

利用するリージョンの選択もお忘れなく。

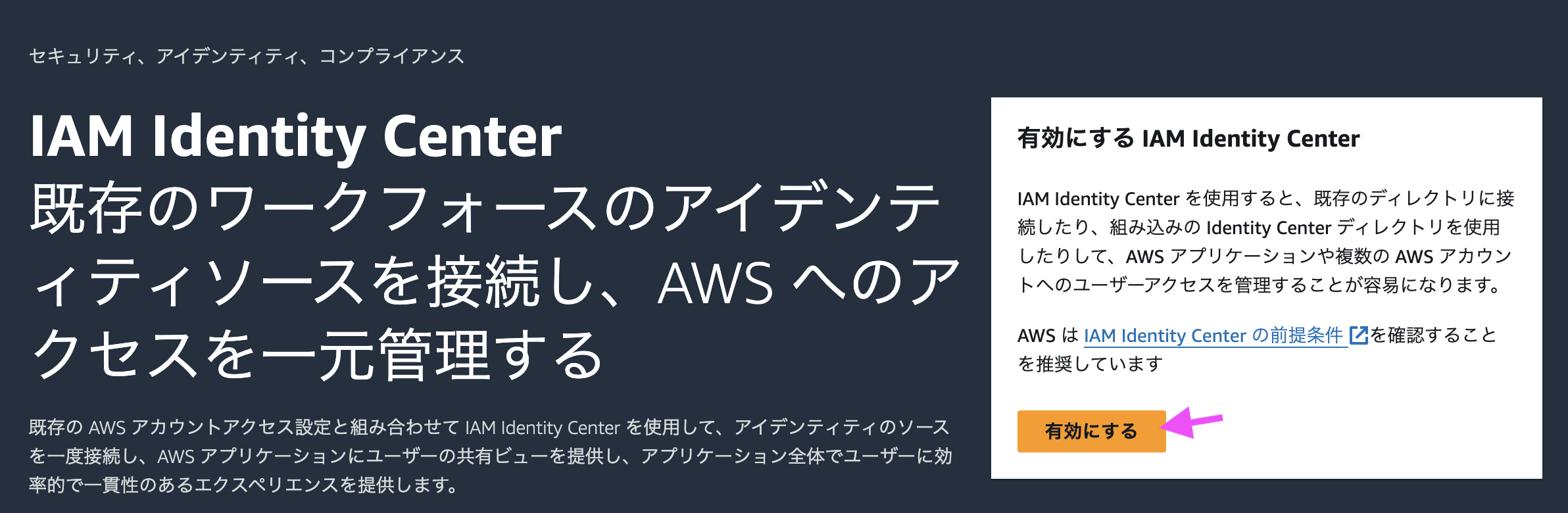

1.2. IAM Identity Center を有効にする

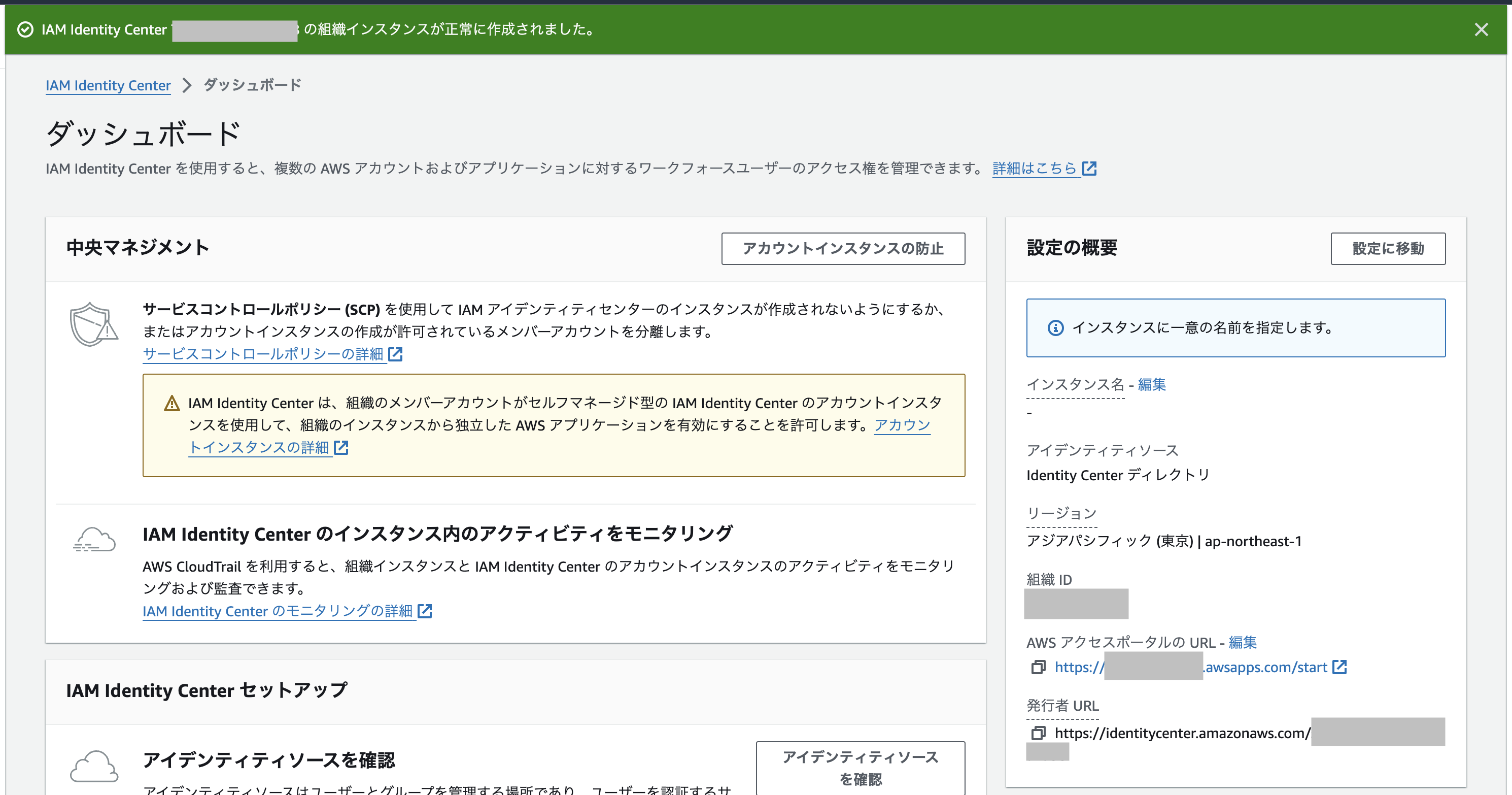

作成されると以下の画面が表示されます。

もし使っている aws アカウントが他の aws アカウントも組織として管理する場合は、「アカウントインスタンスの防止」をして IAM Identity Center の乱立を�防止すべきですが、このドキュメントは個人アカウントを想定するため「アカウントインスタンスの防止」はスキップします。(警告が邪魔な場合は画面に従って設定してみてください)

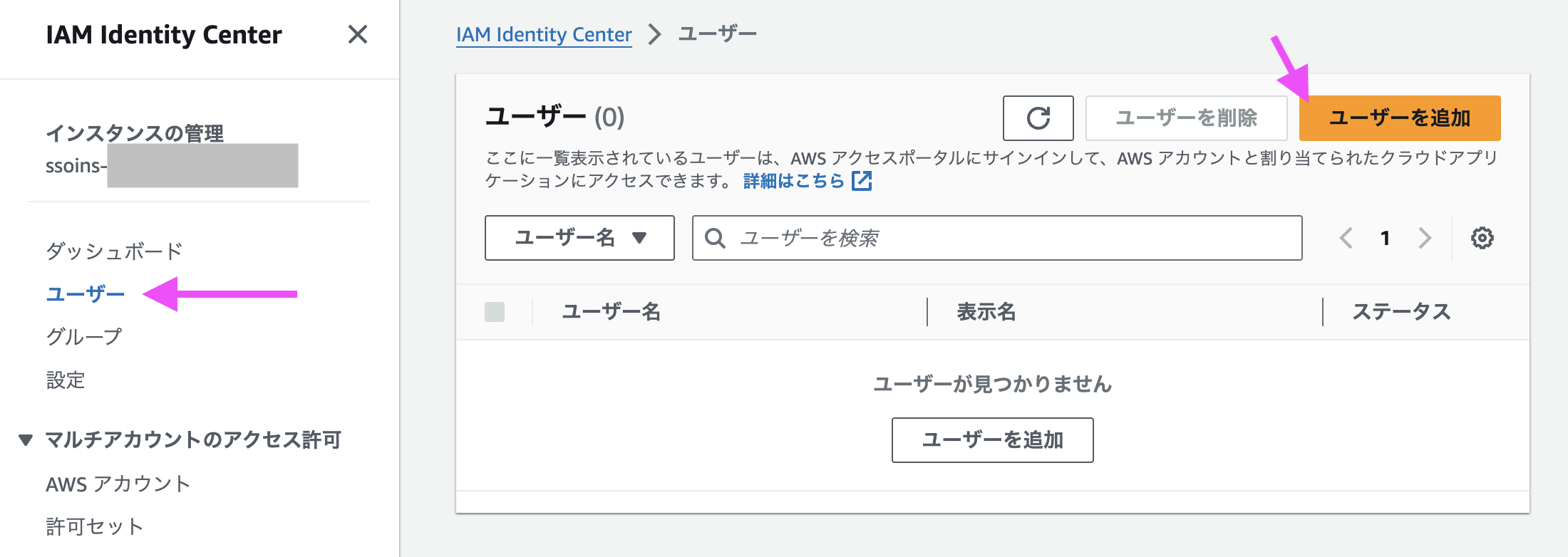

2. ユーザーを作成

まずは、作業用に利用するユーザーを作成します。

「ユーザーを追加」ボタンを押します。

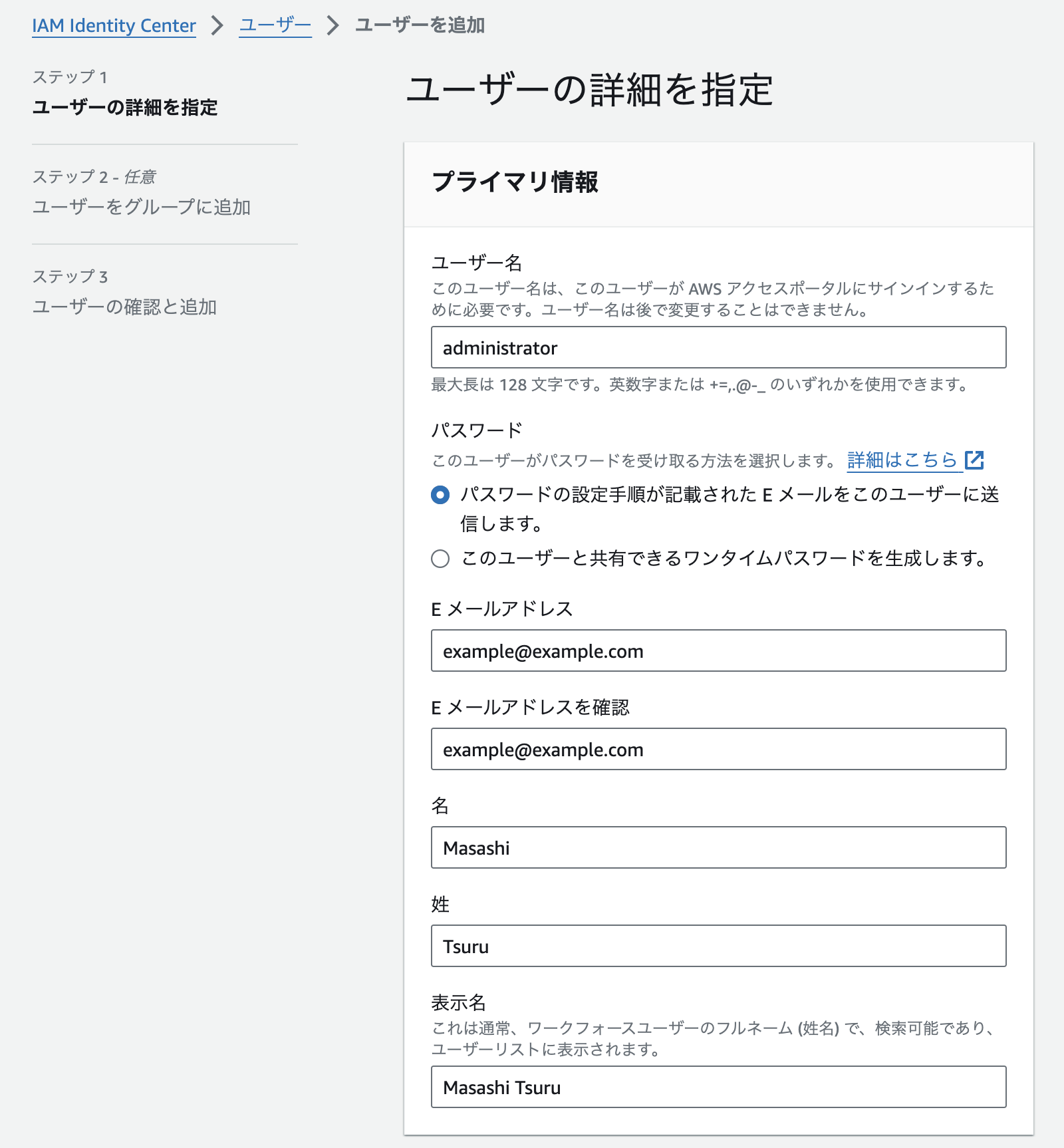

2.1. ユーザーの詳細を入力

- ユーザー名

- ログイン時に利用します。自分が管理しやすい名前にしておいてください。

- メールアドレス

- 受信可能なメールアドレスを設定しましょう。

- 「パスワードの設定手順が記載された E メールをこのユーザーに送信します。」

下の任意項目は設定不要です。

2.2. グループの選択

設定不要なのでそのまま次に進んでください。

2.3. 入力内容を確認して作成

入力内容を確認して、「ユーザーを追加」ボタンでユーザーを作成します。

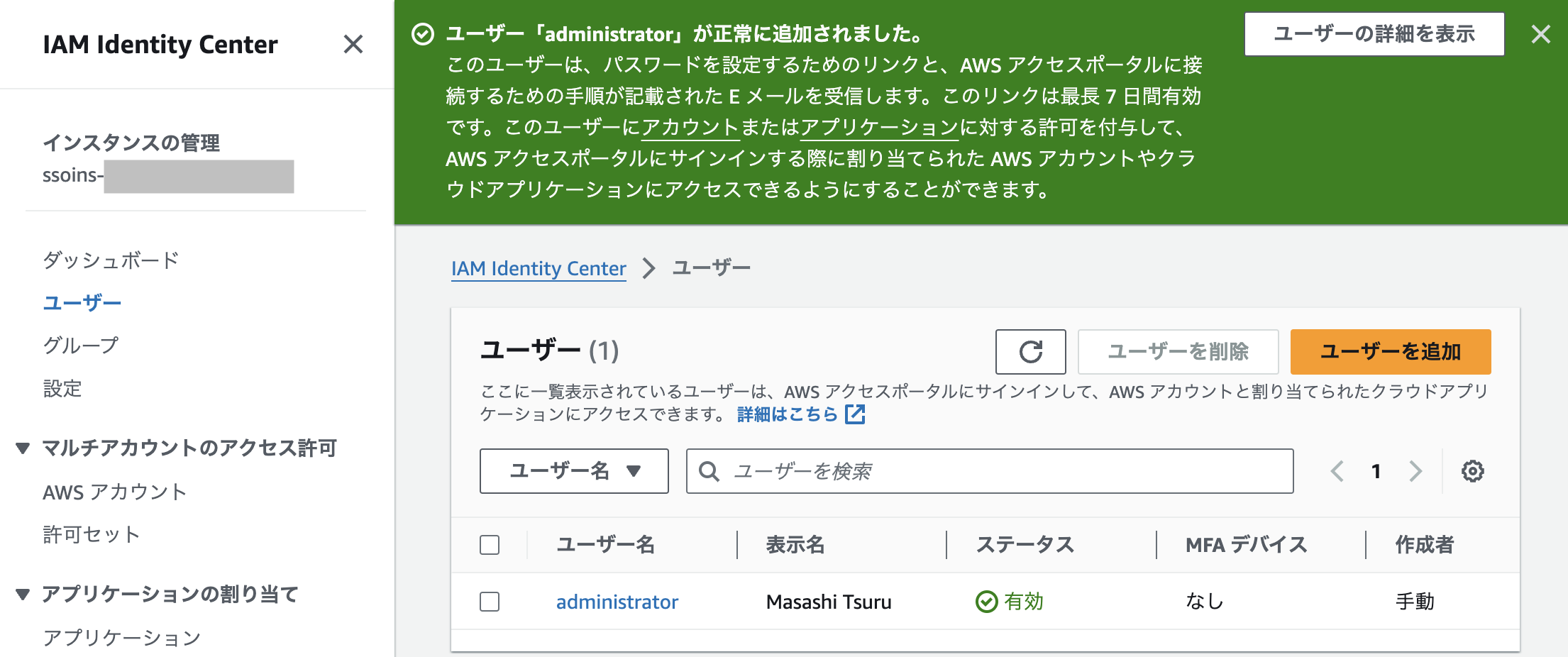

完了したらユーザー一覧に追加されます。

同時に招待メールが送信されますが、後から確認します。(先にユーザーに対して権限を設定したいので)

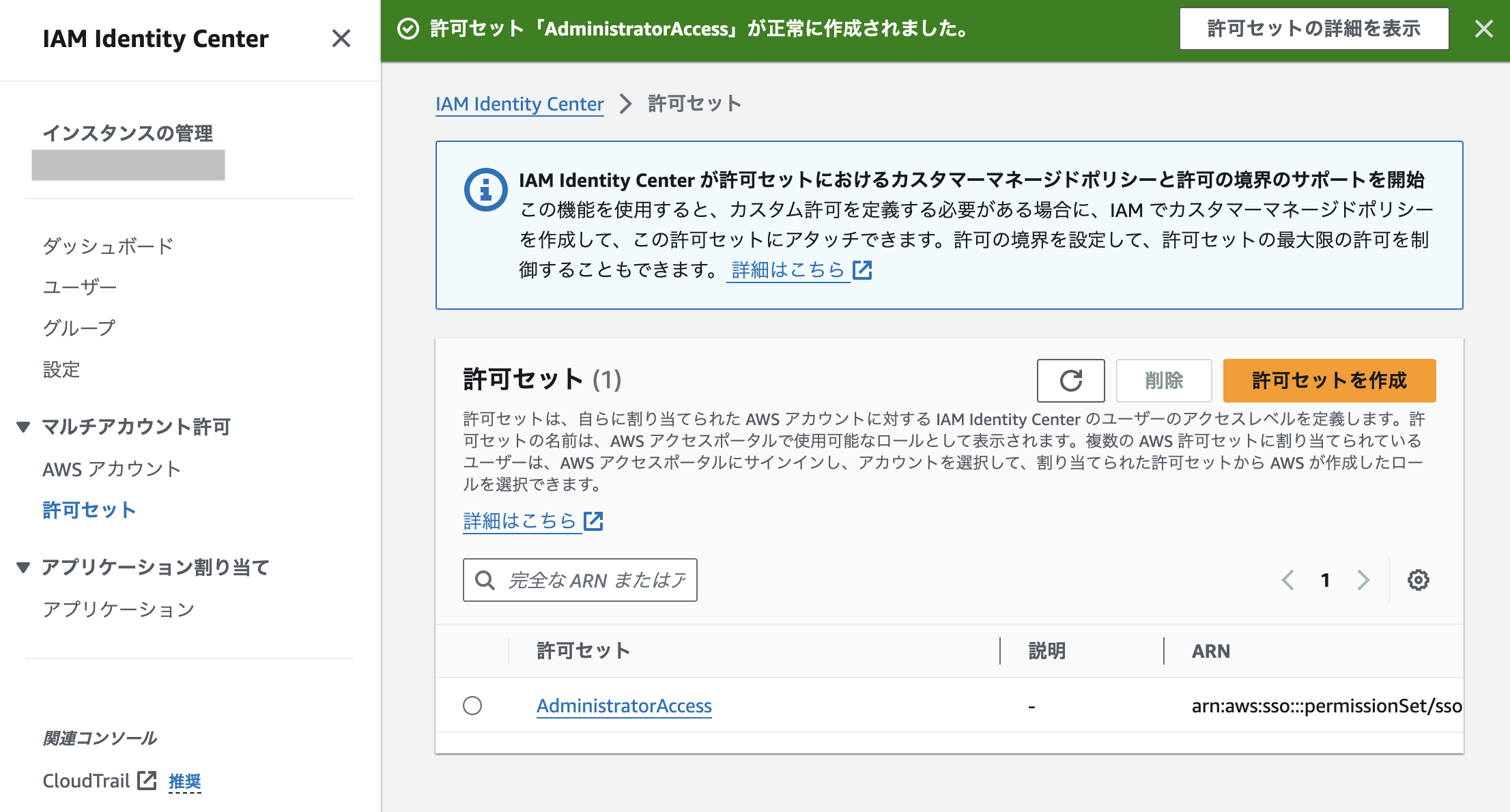

3. 許可セットを作成

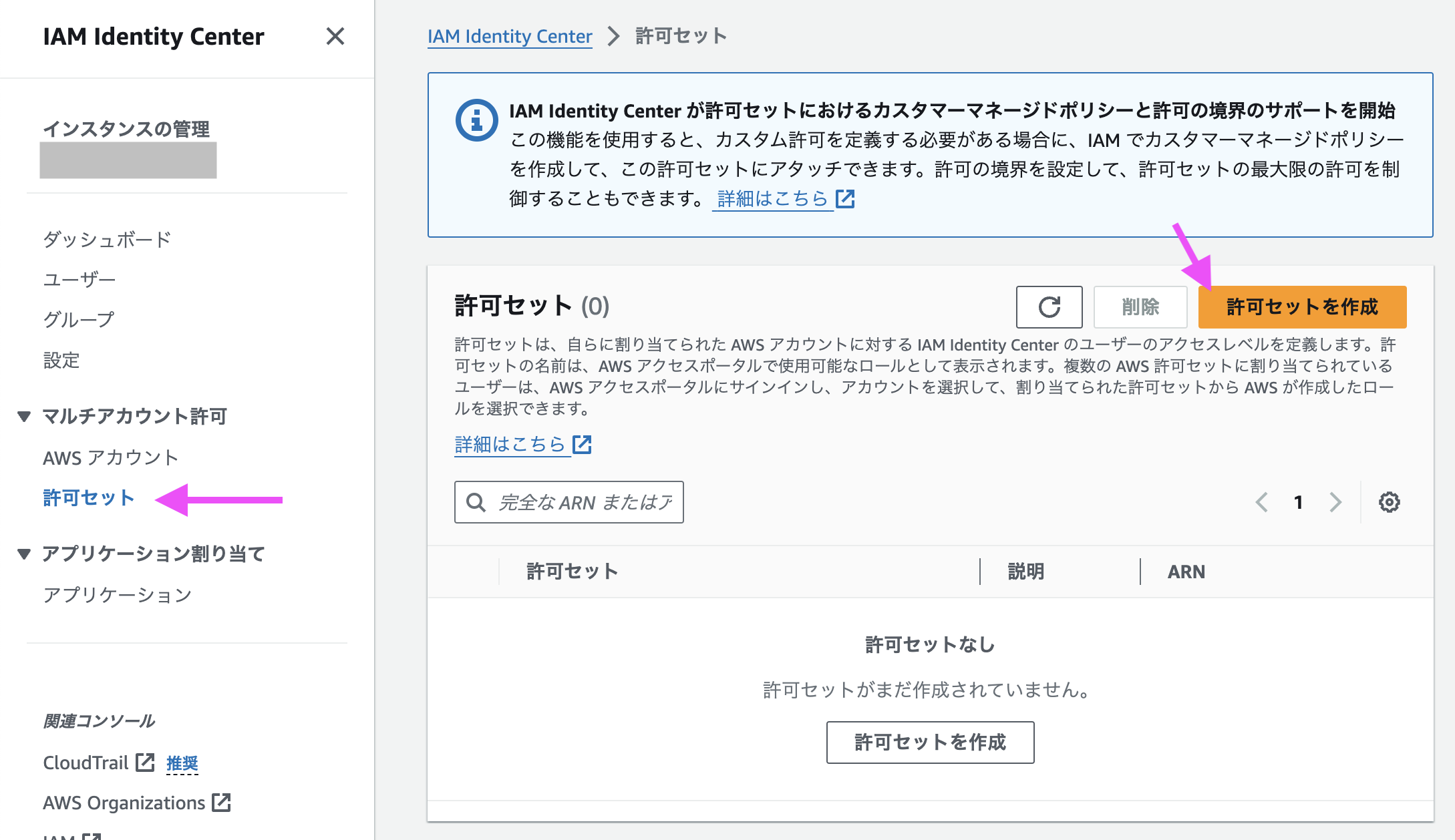

ユーザーに割り当てするための許可セットを作成します。

3.1. 作成する許可セットの種類を選択

「事前定義された許可セット」を選んで、「AdministratorAccess」を選択します。

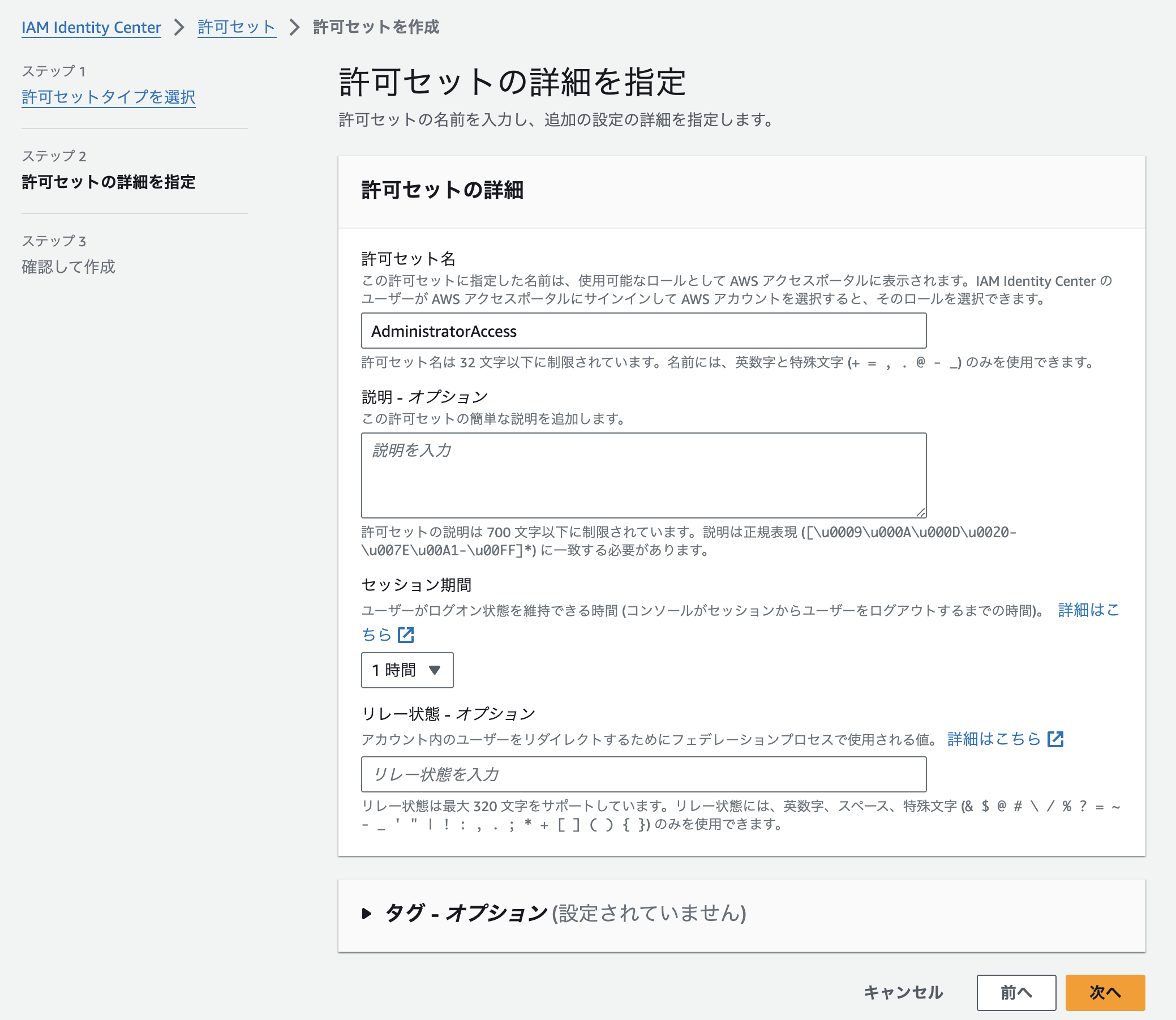

3.2. 作成する許可セットの種類を選択

「許可セット名」や「セッション時間」を設定できます。管理しやすいように調整してください。

3.3. 入力内容を確認して作成

入力した内容を確認して、「作成」を押すと許可セットが作成されます。

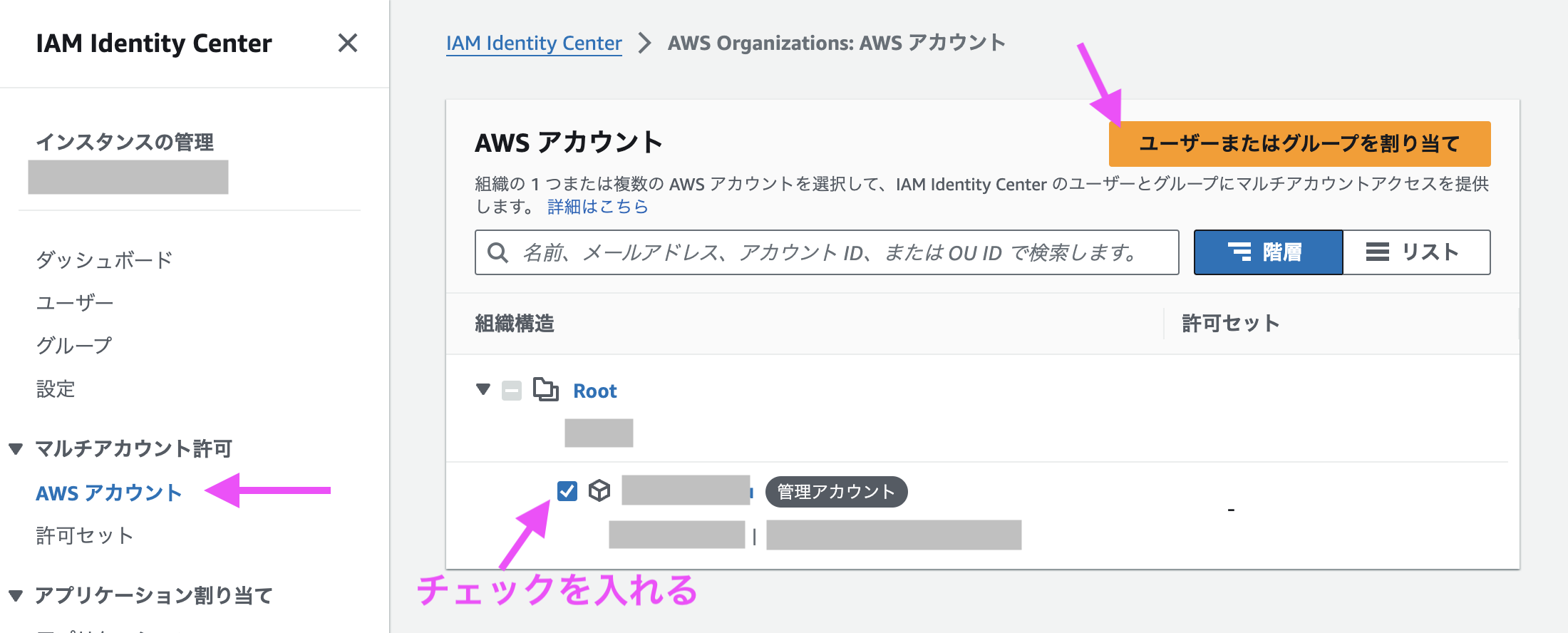

4. 作成したユーザーに対して、許可セットを設定

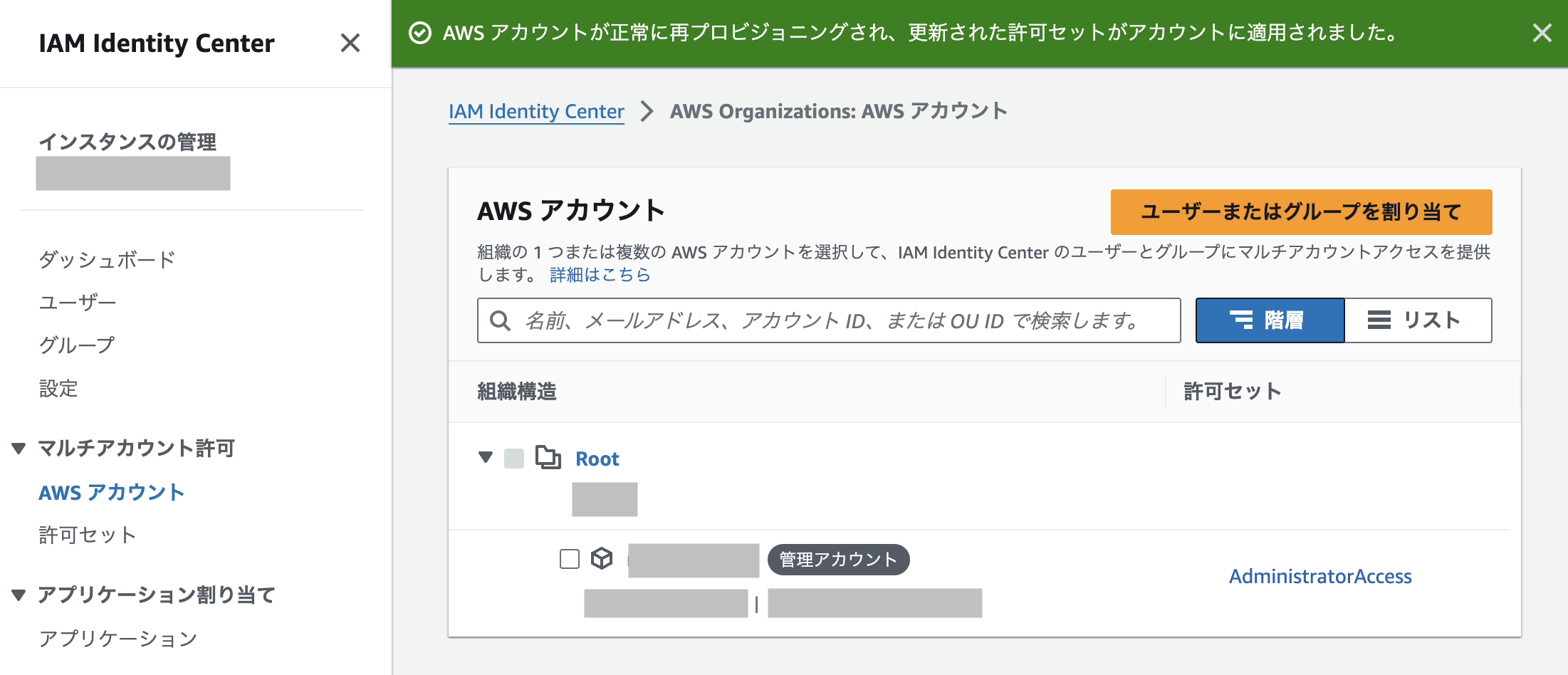

AWSアカウントを選択して、「ユーザーまたはグループを割り当て」を選択します。

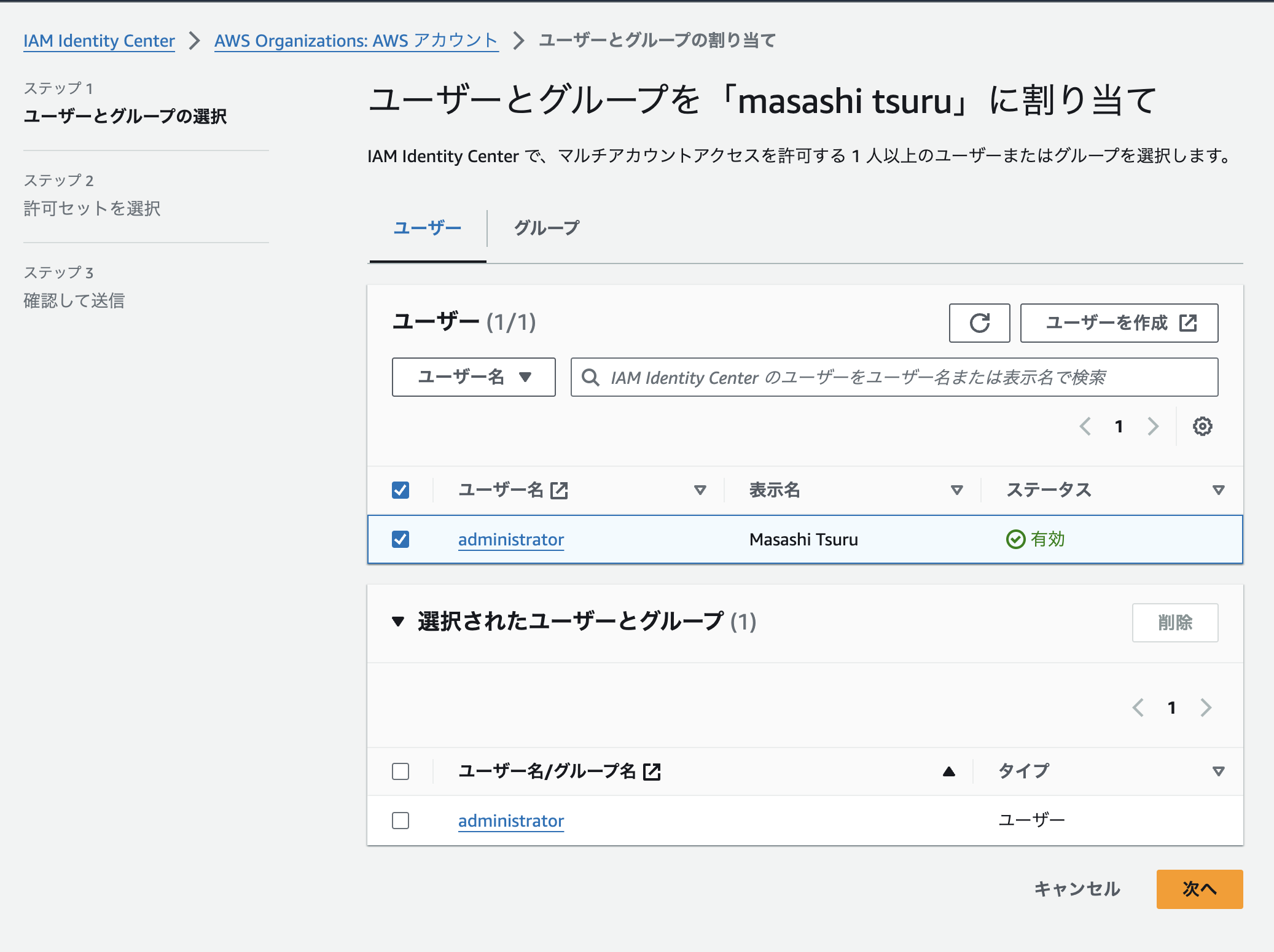

4.1. 許可セットを追加したいユーザーを選択

ユーザーのタブを開いて、許可セットを設定したいユーザーをチェックボックスで指定します。 下の枠に表示されていたら、選択されている状態なので、そのまま次のページに行きます。

4.2. 選択したユーザーに設定したい許可セットを選択

前のページで選択したユーザーに対して割り当てする許可セットを選びます。

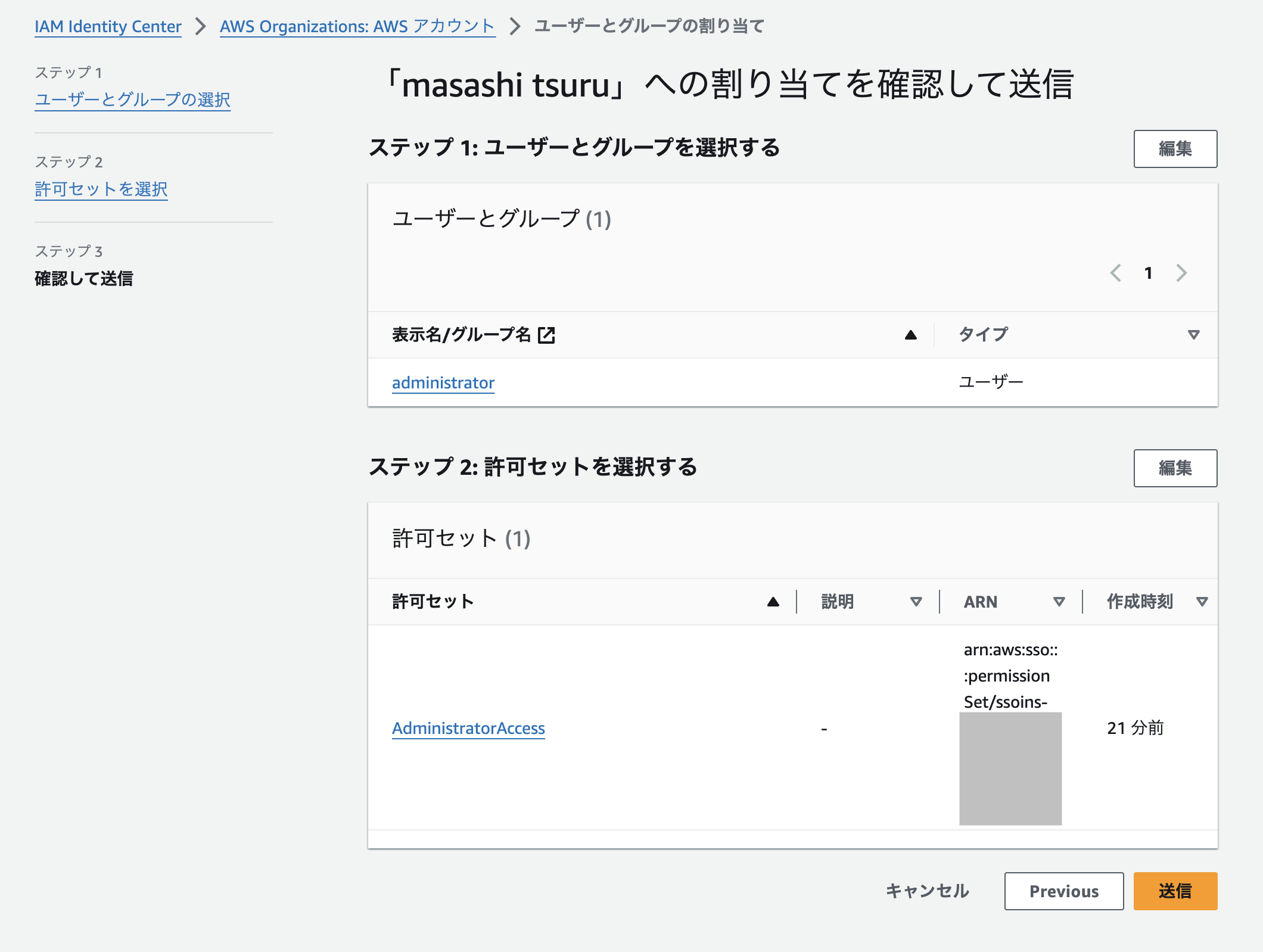

4.3. どのユーザーにどの許可セットを設定するか確認して適用

選択した内容を確認します。

「送信」を押すとしばらく以下のようになります。

無事に処理が終わるとAWS アカウントの一覧ページが表示されます。

アカウント内で利用されている許可セットも表示されています。

コレで IAM Identity Center の設定は終わりです。

5. 作成したユーザーでログインする

ここからは、 IAM Identity Center で管理されているユーザーを操作することになります。

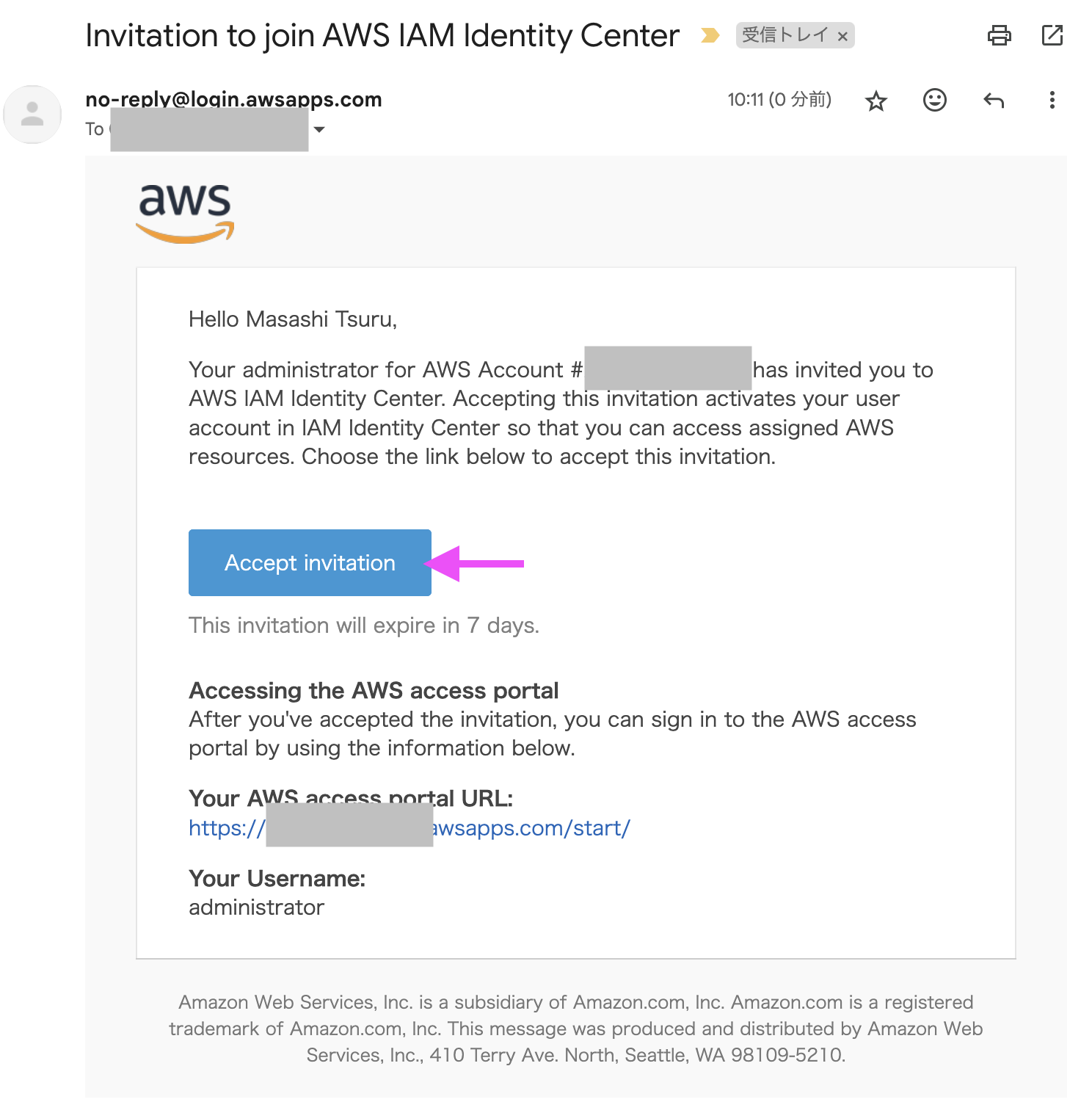

IAM Identity Center でユーザーを作成した時に招待メールが送信されているので、招待メールからログインに必要な設定を��していきます。

5.1. 招待メールを確認

以下のようなメールが届いているので、「Accept invitation」をクリックしましょう。

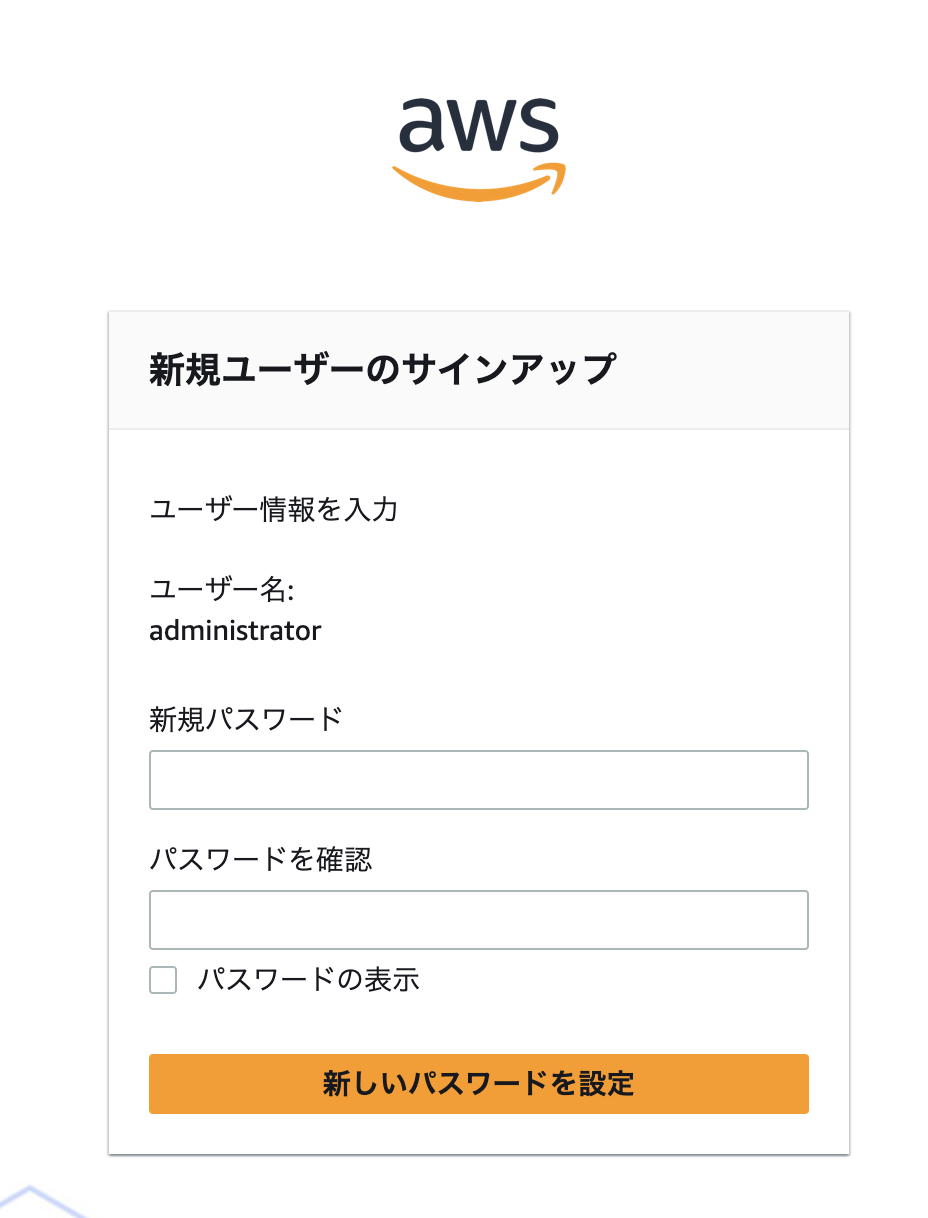

5.2. パスワードを設定

ユーザーのパスワードを設定します。

5.3. ログイン

作成したユーザーでログインします。

ユーザー名はあらかじめ入力されているので次に進みます。

するとパスワードを求められるので先ほど設定したパスワードを入力します。

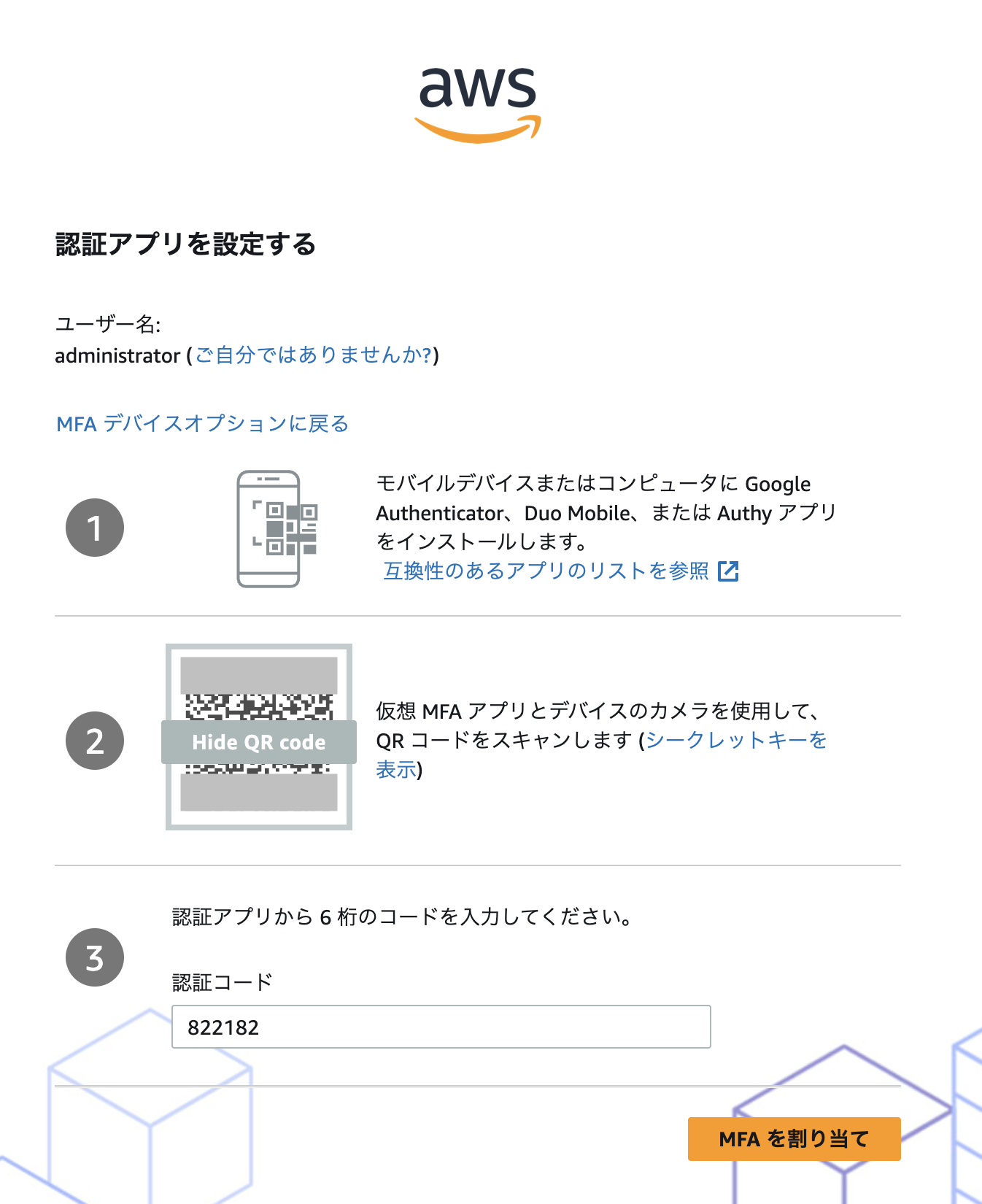

5.4. 多要素認証の設定

正しくログインできたら、多要素認証の設定をします。お好きな認証方法を選んでください。

全ての例は示しませんが、認証アプリを使った例を次から提示しておきます。

認証アプリの例

認証アプリを入手しましょう。1Password があるなら 1Password を使うことをお勧めします(入力が楽になります)。Google Authenticator や Authy などもあるのでどれを利用するかのご判断はお任せします。

QRコードを表示して読み取ってください。そして認証アプリに表示された6桁のコードを入力します。

認証が無事に完了すると、以下のようになります。

デバイス名をわかりやすい名前にしておくと、どのアプリで認証したか忘れないので便利です。

設定を完了するとログイン画面が表示されます。

6. ポータル画面

認証の設定が終わるとログインできるようになります。

6.1. ポータルから AWS コンソールを表示

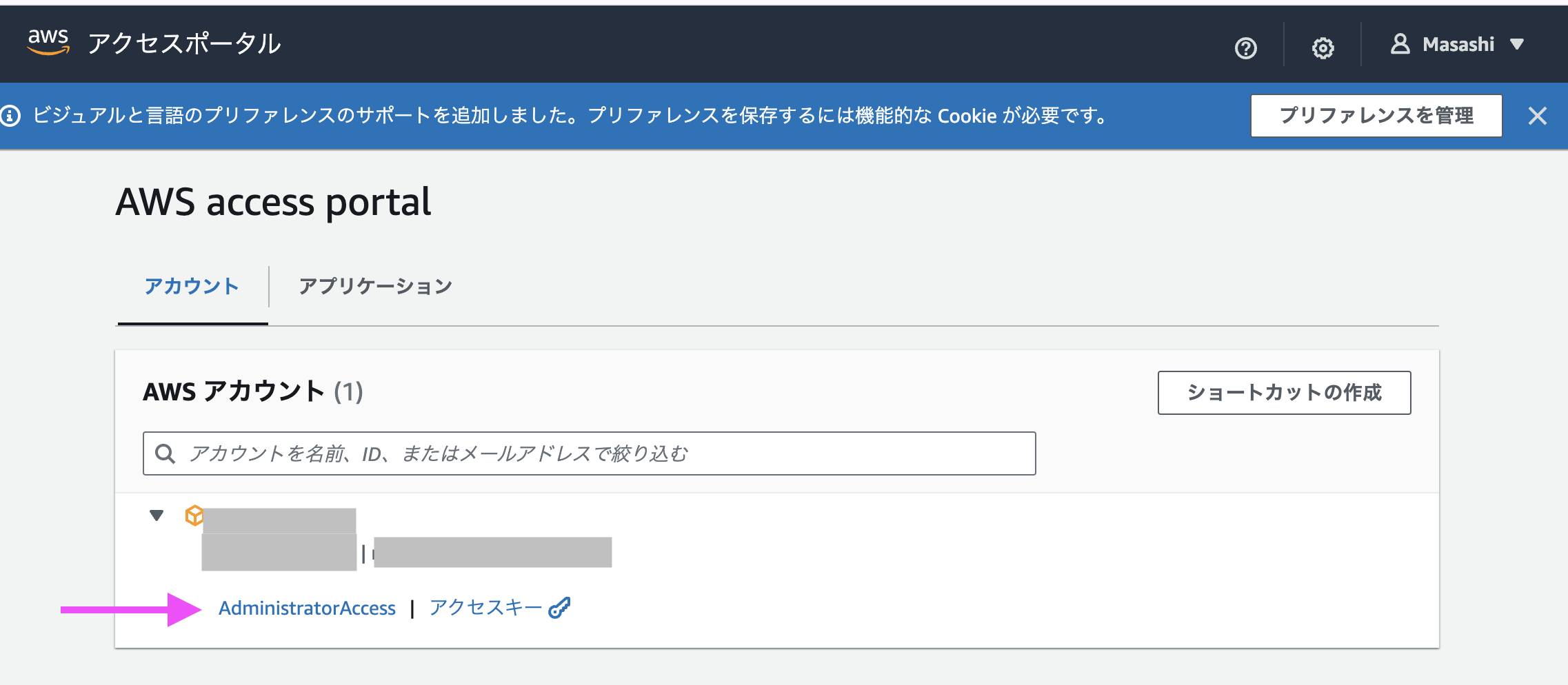

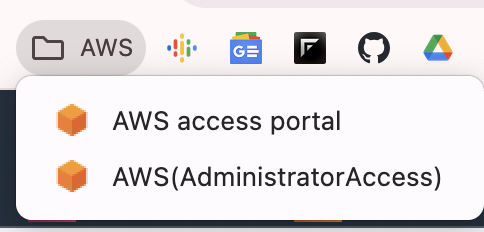

ログインすると以下のようにポータル画面が表示されます。

許可セット名のリンク(上記では「AdministratorAccess」のリンク)をクリックすると AWS のコンソールを表示できます。

※ 複数の許可セットを用意してユーザーに割り当てることで操作に応じた権限で AWS コンソールを操作できます。(あえて ReadOnlyAccess の許可セットを用意して操作ミスを防ぐ、といった使い方も可能です)

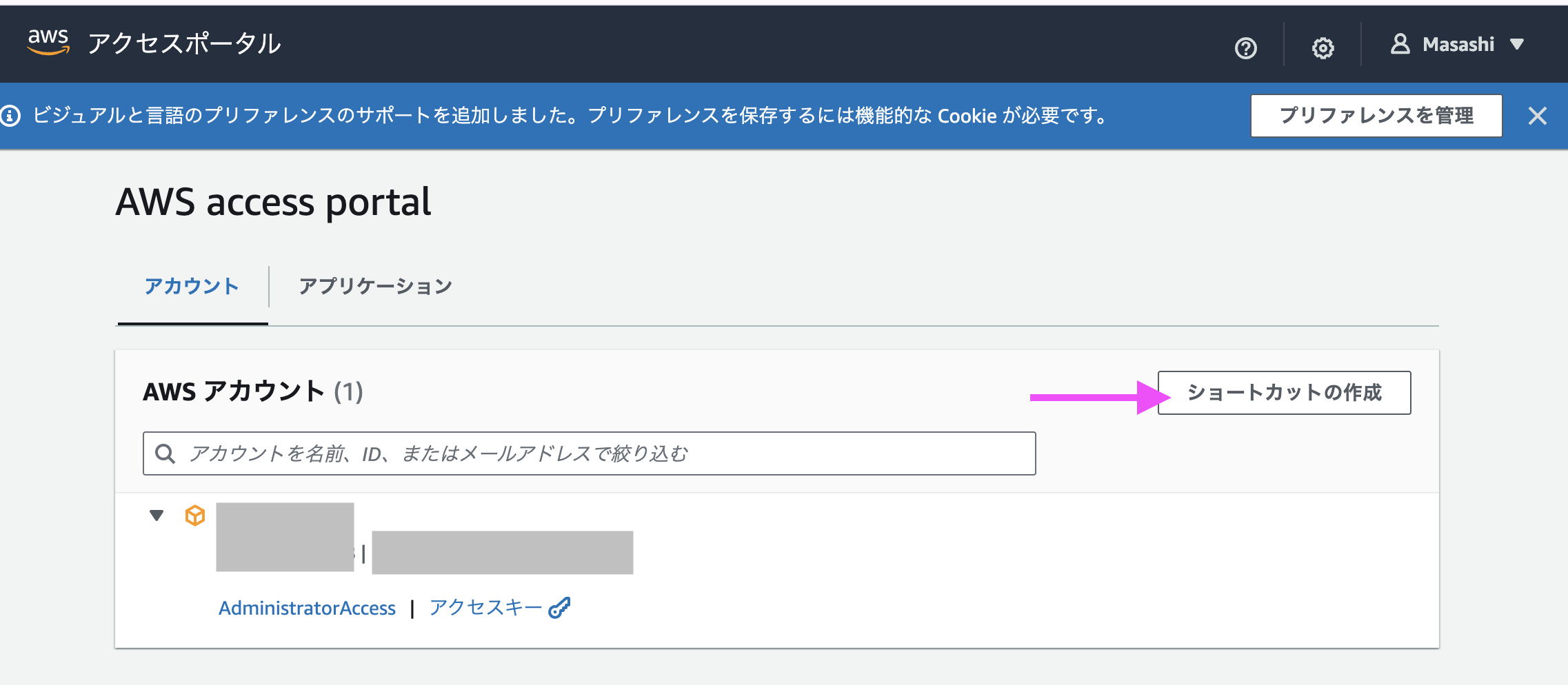

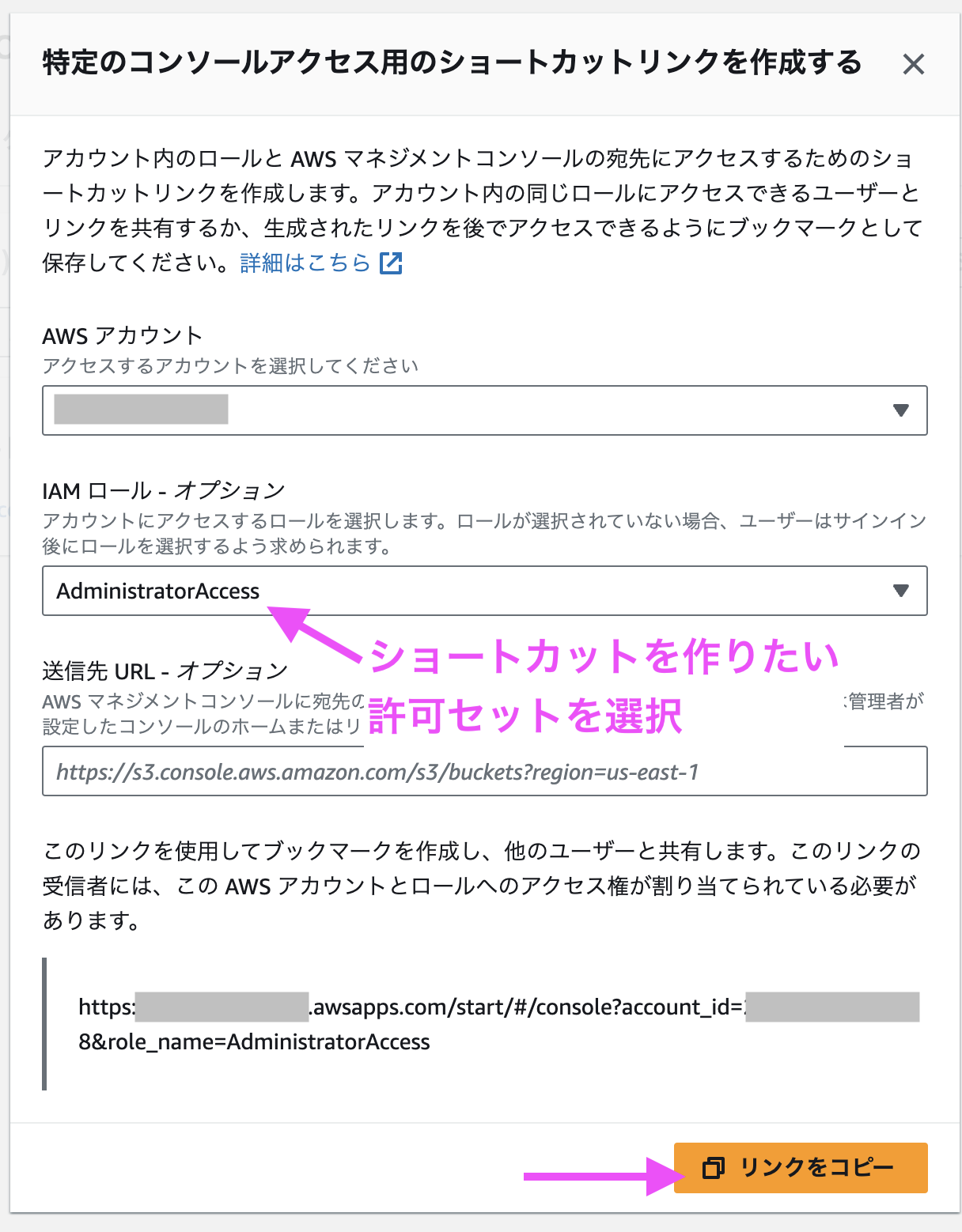

6.2. AWS コンソールのブックマーク(ショートカットリンク)を作成

毎回ポータルを表示するのが面倒な場合は、ショートカットリンクを作成できます。

各項目を選択すると選択した内容に応じて一番下に表示されているリンクが変わります。

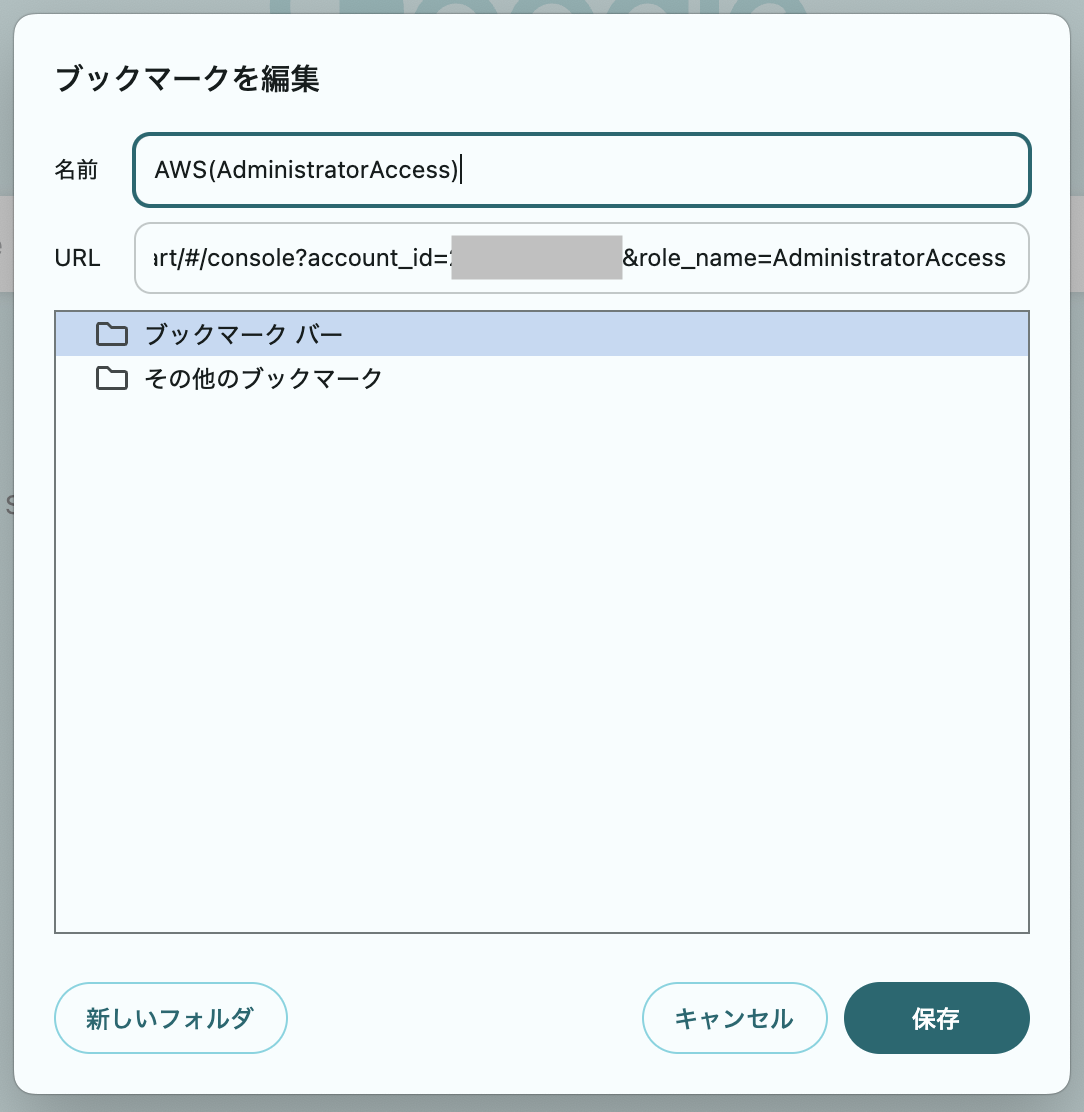

この生成したリンクをブックマークとして保存することでブックマークを開くだけで AWS のコンソールにアクセスできます。

例: GoogleChromeのブックマーク

AWS CLI を使う場合

AWS CLI の資料 を参考に設定してください。

まとめ

ユーザーの作成やログインは無事にできましたでしょうか?

最初にもお伝えした通り、 IAM Identity Center で管理されたユーザーをを利用するとローカル環境に AWS_ACCESS_KEY_ID や AWS_SECRET_ACCESS_KEY を保管する必要がないためセキュリティ的にも安全です。

今後 AWS のリソースを操作をするときは、ルートユーザーは普段は使わずに IAM Identity Center で作成したアカウントを使いましょう。